Proceso de protección basado en disco – Dell PowerVault DP600 User Manual

Page 20

20

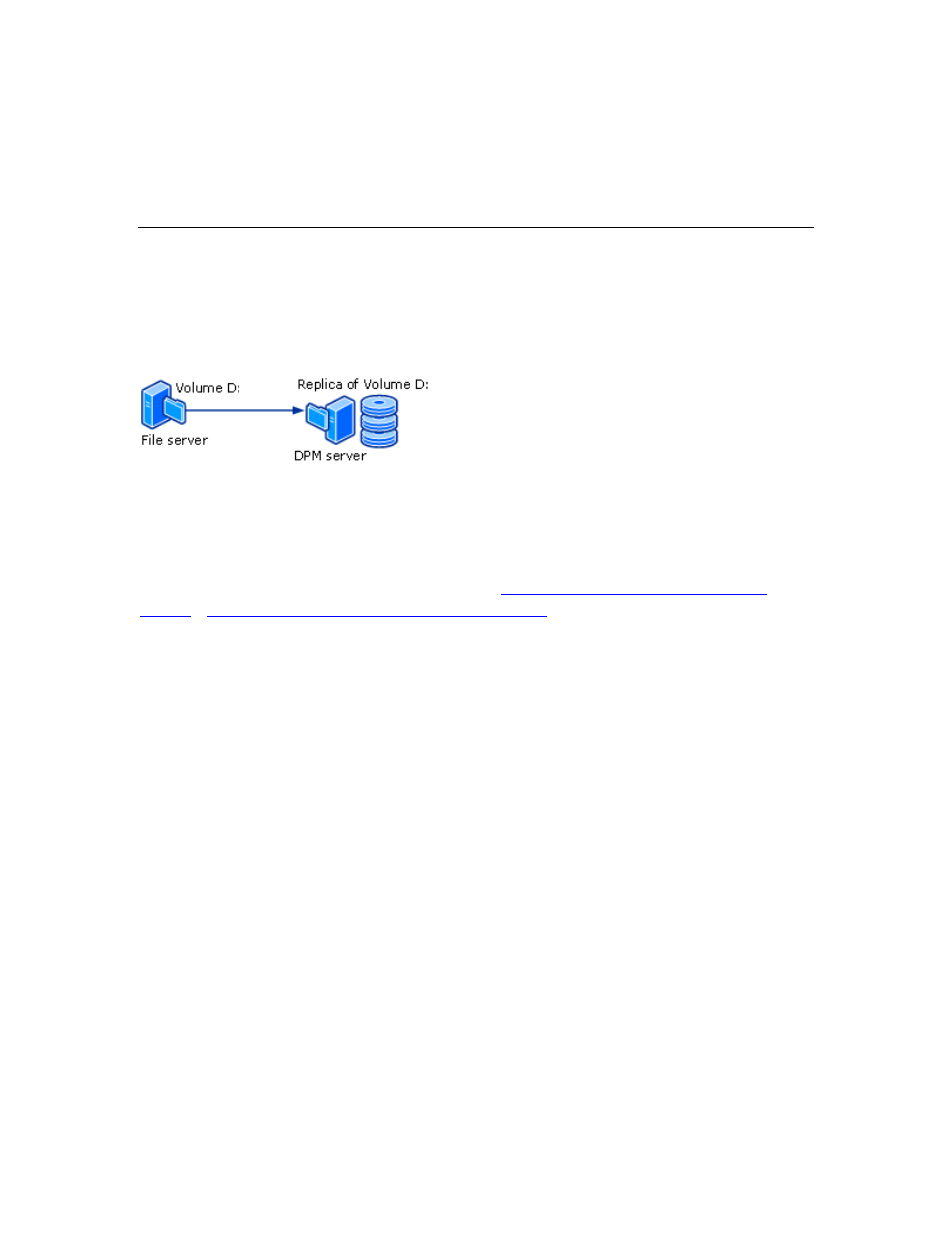

Proceso de protección basado en disco

Para la protección de datos basada en disco, el servidor DPM crea y conserva una réplica

o una copia de los datos que se encuentran en los servidores protegidos. Las réplicas

se almacenan en el bloque de almacenamiento, que está formado por un conjunto de discos

del servidor DPM o de un volumen personalizado. En la ilustración siguiente se muestra

la relación básica que existe entre un volumen protegido y su réplica.

Creación de réplicas

Independientemente de si se va a proteger datos de archivo o datos de aplicación, la protección

se inicia con la creación de la réplica del origen de datos.

La réplica se sincroniza o actualiza a intervalos regulares en función de los valores que haya

configurado. El método que DPM utiliza para sincronizar la réplica depende del tipo de datos

protegidos. Para obtener más información, consulte

Proceso de sincronización de datos de

Proceso de sincronización de datos de aplicación

. Si se detecta que una réplica no

es coherente, DPM ejecuta una comprobación de coherencia, que es una verificación bloque

por bloque de la réplica contra el origen de datos.

Un ejemplo sencillo de una configuración de protección consiste en un servidor DPM y de

un ordenador protegido. El ordenador está protegido cuando se instala un agente de protección

de DPM en el ordenador y se añaden sus datos a un grupo de protección.

Los agentes de protección hacen un seguimiento de los cambios que se producen en los datos

protegidos y transfieren dichos cambios al servidor DPM. El agente de protección también

identifica aquellos datos del ordenador que se pueden proteger y participa en el proceso

de recuperación. Debe instalar un agente de protección en cada uno de los ordenadores

que desea proteger mediante DPM. Los agentes de protección se pueden instalar a través

de DPM o el usuario los puede instalar manualmente mediante aplicaciones como Systems

Management Server (SMS).

Los grupos de protección se utilizan para administrar la protección de los orígenes de datos

de los ordenadores. Un grupo de protección es un conjunto de orígenes de datos que comparten

la misma configuración de protección. La configuración de protección es la recopilación

de configuraciones comunes a un grupo de protección, como por ejemplo el nombre del grupo

de protección, la política de protección, las asignaciones de disco y el método de creación

de réplicas.