Utilisation de l’utilitaire réseau sans fil belkin, Wired equivalent privacy (wep), Le wireless protected access (wpa) – Belkin F5D8053EA User Manual

Page 72

22

Utilisation de l’utilitaire réseau sans fil Belkin

22

Wired Equivalent Privacy (WEP)

est un protocole de sécurité moins

sûr, mais plus fréquemment employé. Selon le niveau de sécurité (64 ou 128 bits),

l’utilisateur devra entrer une clé hexadécimale à 10 ou 26 caractères. Une clé

hexadécimale est une association de lettres (de a à f) et de chiffres (de 0 à 9).

Le Wireless Protected Access (WPA)

est la nouvelle norme de

sécurité sans fil. Cependant, toutes les cartes et adaptateurs sans fil ne prennent

pas en charge cette technologie. Veuillez consulter le manuel de l’utilisateur de

votre adaptateur sans fil pour savoir s’il prend en charge le WPA. Au lieu d’une clé

hexadécimale, le WPA utilise uniquement des expressions mot de passe dont il est

plus facile de se souvenir.

La section suivante, prévue pour les particuliers, les professionnels indépendants et

pour les petits bureaux, présente quelques nouvelles façons de maximiser la sécurité

de votre réseau sans fil.

Au moment de mettre sous presse, quatre méthodes de chiffrement étaient

disponibles :

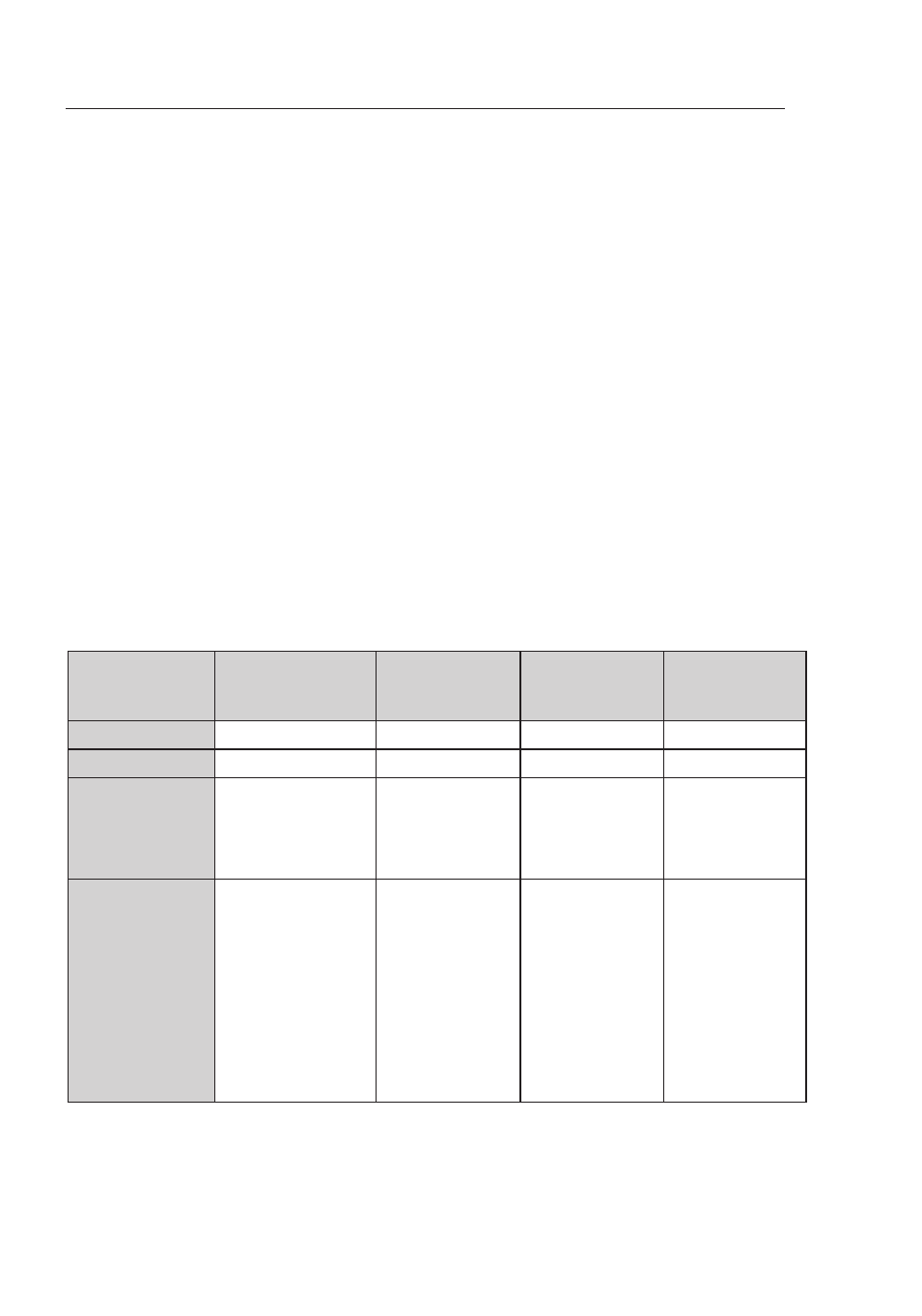

Méthodes de chiffrement :

WEP

Le WEP (Wired Equivalent Privacy) est un protocole courant qui renforce

la sécurité de tous les dispositifs sans fil Wi-Fi. Le WEP offre aux réseaux

sans fil un niveau de protection comparable à celui des réseaux câblés.

Nom

Wired Equivalent

Privacy 64 bits

Chiffrement sur

128 bits

Wi-Fi Protected

Access

Wi-Fi Protected

Access

Acronyme

WEP 64 bits

WEP 128 bits

WPA-TKIP

WPA-AES

Sécurité

Bon

Mieux

Meilleur

Excellent

Caractéristiques Clés fixes

Clés fixes

Chiffrement

dynamique

de la clé et

authentification

mutuelle

Chiffrement

dynamique

de la clé et

authentification

mutuelle

Clés de

chiffrement basées

sur l’algorithme

RC4 (clés de

40 bits)

Sécurité

renforcée sur

WEP 64 bits

utilisant une

clé de 104 bits,

plus 24 bits

supplémentaires

pour des

données

générées par le

système

Le TKIP

(temporal

key integrity

protocol)

s’ajoute afin

d’assurer la

rotation des clés

et renforcer le

chiffrement

L’AES

(Advanced

Encryption

Standard)

n’entraîne pas

de perte de

performances