Se zio n e – Belkin F5D9050UK User Manual

Page 228

17

Come usare il programma di utilità di rete wireless

17

1

2

3

4

5

6

se

zio

n

e

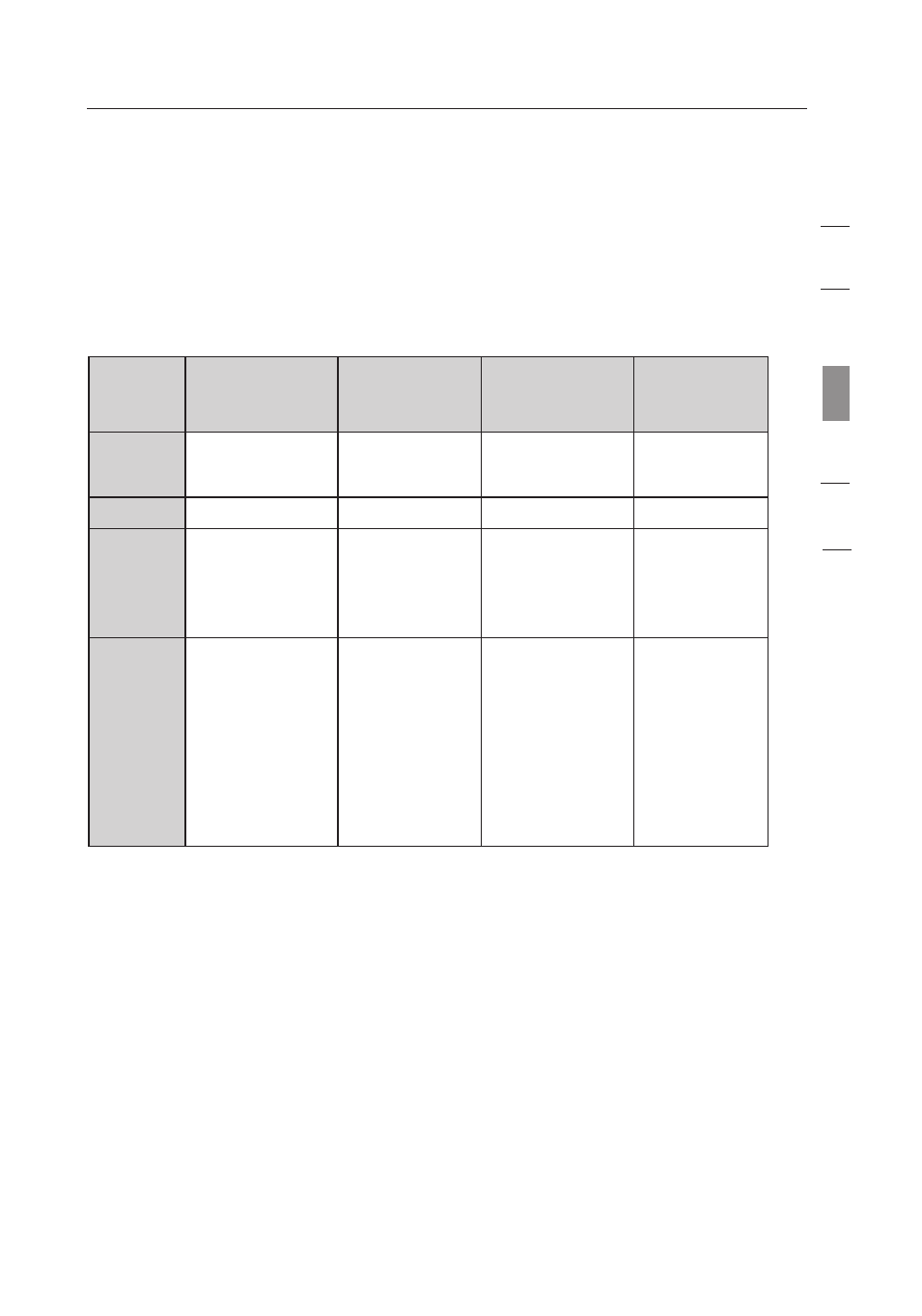

Al momento della pubblicazione del presente manuale,

sono previsti quattro metodi di crittografia:

Metodi di crittografia:

Nome

64 bit Wired

Equivalent Privacy

128 bit Wired

Equivalent

Privacy

Wi-Fi Protected

Access-TKIP

Wi-Fi Protected

Access 2

Acronimo

64-bit WEP

128-bit WEP

WPA-TKIP/AES

(oppure soltanto

WPA)

WPA2-AES

(oppure

soltanto WPA2)

Protezione Buona

Migliore

Ottima

Ottima

Chiavi statiche

Chiavi statiche

Crittografia a

chiavi dinamiche

e autenticazione

reciproca

Crittografia

a chiavi

dinamiche e

autenticazione

reciproca

Chiavi di

crittografia basate

sull’algoritmo RC4

(generalmente

chiavi a 40 bit)

Più sicura

rispetto alla

protezione WEP

a 64 bit con una

chiave lunga

104 bit, più 24

bit aggiuntivi dei

dati generati dal

sistema

Protocollo TKIP

(temporal key

integrity protocol)

aggiunto per

permettere

la rotazione

delle chiavi e il

potenziamento

della crittografia

La crittografia

AES (Advanced

Encryption

Standard)

non provoca

alcuna perdita

di trasferimento

dati

WEP

Il protocollo WEP (Wired Equivalent Privacy) potenzia la protezione di tutti i

prodotti wireless conformi allo standard Wi-Fi. Questo protocollo offre alle reti

wireless un livello di protezione della privacy paragonabile a una rete cablata.

WEP a 64 bit

La protezione WEP a 64 bit fu introdotta per la prima volta con la crittografia

da 64 bit, che prevedeva una lunghezza di chiave di 40 bit più altri 24 bit

supplementari di dati generati dal sistema (per un totale di 64 bit). Alcuni

produttori di hardware chiamarono la protezione a 64 bit crittografia a 40 bit.

Poco tempo dopo l’introduzione della tecnologia, i ricercatori scoprirono che

la crittografia a 64 bit poteva essere decodificata molto facilmente.